CẤU HÌNH DHCP SNOOPING TRÊN CISCO PACKET TRACER || 85NETWORK-SHARE

CẤU HÌNH DHCP SNOOPING, IP Source – guard, Dynamic ARP Inspection (DAI)

Bàn về các cách tấn công một hệ thống mạng thì hacker có rất nhiều cách khác nhau và không ngừng được phát triển và nâng cấp ngày càng "nguy hiểm" hơn. Nay 85network sẽ giới thiệu đến các bạn vài kiểu tấn công cơ bản tại lớp DataLink và Network trong mô hình TCP/IP Đặc biệt 85network sẽ chia sẻ luôn một trong các cách để chống lại các kiểu tấn công ở hai tầng DataLink và Network trong mô hình TCP/IP.

Đầu tiên 85network xin nói sơ qua về cách dữ liệu bạn gửi đi sẽ đến điểm đích như thế nào. Nếu vào thẳng vấn đề luôn thì 85network sợ các bạn chưa nắm hoặc chưa học về mạng sẽ không hiểu nên chúng ta tản mạn một chút về cách truyền dữ liệu, các kiểu tấn công trong hệ thống trước nhé. mục 3 sẽ vào cấu hình.

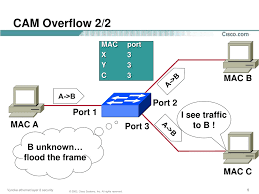

Nếu bạn truyền dữ liệu giữa các máy tính trong hệ thống mạng với nhau thông qua địa chỉ IP, thì giao thức ARP hoặc ARP table sẽ được sử dụng để tìm địa MAC của máy đích đến từ đó xác định được đường đi đến máy đích đến. Dữ liệu của bạn sẽ được chuyển hóa thành các frame dữ liệu, Switch là thiết bị lưu lại bảng CAM(Content Addressable Memory) lưu địa chỉ MAC và các cổng kết nối với nó để định tuyến đường đi trong hệ thống nhanh hơn.

Còn khi bạn truy cập một website ví dụ trang 85network-share.blogspot.com, server host website này không nằm trong hệ thống mạng của bạn. Lúc này quá trình gửi HTTP GET request sẽ diễn ra theo mô hình TCP/IP. Còn tiếp theo là quá trình DNS và quy trình đóng gói các gói tin trong mô hình TCP/IP thì các ông tự mò thêm nhé.

2. Giới thiệu về các kiểu tấn công trong hệ thống mạng.

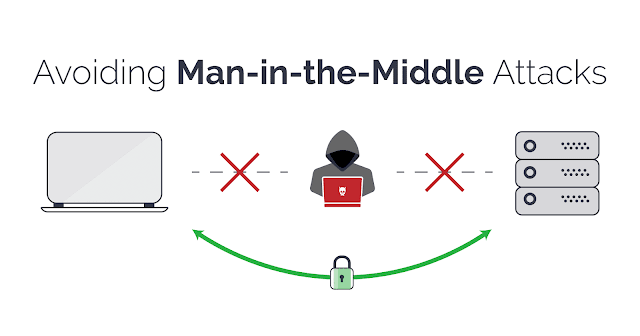

Man-in-the-middle: là hình thức tấn công mà dữ liệu được truyền đi từ điểm gửi sẽ được chuyển tiếp đến máy của hacker sau đó tùy vào hacker quyết định mà dữ liệu hoặc sẽ được truyền đến điểm đích hoặc không.

MAC spoofing là một hình thức mà hackers sẽ ăn cắp địa MAC(địa chỉ vật lý của thiết bị mạng) của một thiết bị ở trong mạng, thường là địa chỉ MAC của default gateway. Sau đó hackers sẽ thay đổi địa chỉ MAC của mình trở thành địa chỉ MAC của default gateway từ đó có thể xem hết nội dung của các dữ liệu được gửi trong mạng.

MAC spoofing có thể được dùng làm nền tảng để thực hiện nhiều hình thức tấn công khác ví dụ như nếu hackers không chuyển tiếp dữ liệu ra khỏi mạng hoặc chuyển tiếp dữ liệu đến các máy trong mạng sẽ làm cho mạng ngừng hoạt động. Đây là một hình thức tấn công DoS và Man-in-the-middle.

STP attacks: STP (Spanning Tree Protocol) là một giao thức ở lớp 2, được sử dụng để chỉ định đường đi của các frames dữ liệu. Trong thực tế, để dự phòng trường hợp kết nối từ thiết bị A đến thiết bị B bị đứt, sẽ luôn có ít nhất 2 kết nối giữa A và B. Tuy nhiên lúc này lại xảy ra trường hợp là gói tin không biết sẽ dùng đường nào để đi từ A đến B và ngược lại. Ngoài ra một trường hợp vô cùng tồi tệ khác được gọi là vòng lặp dữ liệu (loops), xảy ra khi một frame dữ liệu sau khi đi qua kết nối số 1 đến điểm đích, thay vì dừng lại nó lại đi tiếp qua kết nối số 2 đồng thời tự khuếch đại chính nó và tạo nên một vòng lặp dữ liệu không ngừng và lượng dữ liệu ngày càng lớn có thể gây ra sập mạng.

CAM overflows: CAM viết tắt của Content Addressable Memory hay MAC address table. Đây là cơ sở dữ liệu được switch dùng để tra cứu đường đi khi cần gửi dữ liệu giữa các máy trong mạng. Do số lượng địa chỉ MAC mà bảng CAM có thể chứa là có giới hạn, hackers có thể tấn công vào bảng CAM bằng cách liên tục gửi một lượng lớn địa chỉ MAC không có thực đến switch để thêm vào bảng CAM, làm cho bản CAM bị đầy tràn dẫn đến việc các địa chỉ MAC thật bị đẩy ra khỏi bảng CAM và không thể được thêm vào do bảng đã đầy. Hậu quả là dữ liệu không gửi đi được. Đây là một hình thức tấn công DoS.

ARP spoofing: Hackers có thể lợi dụng ARP table để thực hiện Man-in-the-middle attack bằng cách thay đổi dữ liệu trong ARP table.

Ví dụ chúng ta có giá trị trong ARP table như sau:

- Máy A có MAC là: AA và IP là 192.168.0.2 (nạn nhân A)

- Máy B có MAC là: BB và IP là 192.168.0.3 (nạn nhân B)

- Máy C có MAC là: CC và IP là 192.168.0.4 (máy hacker)

Hacker muốn nghe xem A và B đang nói gì, để làm được điều đó, họ có thể thay đổi giá trị trong ARP table thành:

- Máy A có MAC là: AA và IP là 192.168.0.2 (nạn nhân A)

- Máy B có MAC là: CC và IP là 192.168.0.3 (nạn nhân B)

- Máy C có MAC là: BB và IP là 192.168.0.4 (máy hacker)

Như bạn đã thấy hacker (máy C) đã cướp lấy địa chỉ MAC của B, do đó mọi dữ liệu máy A gửi đến B đều sẽ được chuyển thẳng cho C chính là máy của hacker.

IP spoofing: Tương tự như MAC spoofing, nhưng thay vì ăn cắp địa chỉ MAC, lần này địa IP của máy nạn nhân sẽ bị ăn cắp và hackers sẽ dùng chính địa chỉ IP này để tấn công Man-in-the-middle hoặc DoS nếu hackers giả làm router.

DHCP starvation: Như bạn đã biết DHCP được dùng để cấp địa chỉ IP tự động cho thiết bị mới kết nối vào mạng. Hackers có thể tạo ra một loạt địa chỉ MAC giả đồng thời gửi hàng loạt yêu cầu cấp IP đến DHCP server làm cho lượng địa chỉ IP được phép sử dụng để cấp cho máy mới bị cạn kiệt hoàn toàn khiến cho các máy khác không thể truy cập vào mạng được. Đây là một hình thức tấn công DoS.

DHCP spoofing: Hackers có thể chèn vào mạng một DHCP server do mình kiểm soát. Như bạn đã biết, khi trong mạng có nhiều hơn 1 DHCP server, server nào gửi phản hồi nhanh nhất, máy tính của bạn sẽ nhận IP từ server đó. Hackers có thể tấn công DHCP starvation trước để làm tiền đề tấn công DHCP spoofing. Mục đích chính là làm DHCP server chính không thể phản hồi được, và chắc chắn server của hacker sẽ là server phản hồi nhanh nhất.

Do DHCP thường được cài đặt trên wifi router cũng đồng thời là default gateway, việc máy tính của bạn nhận IP từ server của hacker sẽ đồng nghĩa với việc máy tính của bạn dùng server của hacker như default gateway. Hậu quả là dữ liệu truyền đi sẽ bị theo dõi. Đây là một hình thức tấn công Man-in-the-middle.Routing protocols attacks: Là những hình thức tấn công nhắm thẳng vào các giao thức định tuyến như BGP, OSPF, RIP v.v. để thực hiện tấn công DoS hoặc Man-in-the-middle.

3. Cấu hình tính năng DHCP snooping,IP Source – guard, Dynamic ARP Inspection.

Bài lab 85network thực hiện trên Cisco Packet Tracer. Các bạn muốn thực hành thì cứ vẽ lab như hình.

Các cấu hình cơ bản trên các thiết bị:

Trên Switch:

SW1(config)#vlan 10

SW1(config-vlan)#exit

SW1(config)#interface range f0/1 - 24

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 10

SW1(config-if-range)#exit

SW1(config)#interface vlan 10

SW1(config-if)#ip address 192.168.10.251 255.255.255.0

SW1(config-if)#exit

Trên R0:

R0(config)#interface g0/0

R0(config-if)#no shutdown

R0(config-if)#ip address 192.168.10.1 255.255.255.0

R0(config-if)#exit

Trên R1:

R1(config)#interface f0/0

R1(config-if)#no shutdown

R1(config-if)#ip address 192.168.10.2 255.255.255.0

R1(config-if)#exit

Tiến hành kiểm tra cấu hình trên switch bằng câu lệnh:show ip int brief vlan10

Cấu hình DHCP snooping:

Bước 1: Cấu hình để R0 đóng vai trò DHCP server cấp phát IP cho tất cả các host thuộc VLAN 10 (VLAN 10 được quy hoạch subnet IP 192.168.10.0/24).

R0(config)#ip dhcp excluded-address 192.168.10.1 -> loại trừ địa chỉ này để dhcp server không cấp cho các user

R0(config)#ip dhcp excluded-address 192.168.10.251 -> loại trừ địa chỉ này để dhcp server không cấp cho các user

R0(config)#ip dhcp pool VLAN10

R0(dhcp-config)#network 192.168.10.0 /24

R0(dhcp-config)#default-router 192.168.10.1

R0(dhcp-config)#exit

Bước 2: Cấu hình tính năng DHCP snooping trên VLAN 10 của SW1 đảm bảo ngăn chặn tất cả các hoạt động tấn công giả mạo DHCP server diễn ra trên VLAN này.

SW(config)#ip dhcp snooping

SW(config)#ip dhcp snooping vlan 10

SW(config)#interface f0/11

SW(config-if)#ip dhcp snooping trust

SW(config-if)#exit

SW(config)#no ip dhcp snooping information option

Sau khi cấu hình xong tiến hành kiểm tra lại bằng câu lệnh:

SW#show ip dhcp snooping

Tính năng DHCP Snooping được sử dụng để ngăn chặn phương thức tấn công giả mạo. DHCP (DHCP Spoofing) trên một VLAN. Với phương thức tấn công này, kẻ tấn công dựng lên một DHCP server giả để rót thông tin IP sai lệch xuống cho người dùng cùng VLAN từ đó gây ảnh hưởng đến việc truy nhập mạng hoặc đánh cắp thông tin từ người dùng. Tính năng này được bật trên một VLAN của một switch bằng các lệnh:

- SW1(config)#ip dhcp snooping <- Bật DHCP snooping trên SW1

- SW1(config)#ip dhcp snooping vlan 10 <- Áp dụng cho VLAN 10

Khi tính năng DHCP snooping được bật trên VLAN, các cổng thuộc VLAN được chia thành hai loại: trusted port và untrusted port.

trusted port:

SW1(config)#interface f0/2

SW1(config-if)#ip dhcp snooping trust

SW1(config-if)#exit

Khi tính năng DHCP snooping được bật trên switch, switch tự động thực hiện chèn thêm option – 82 cho các gói tin DHCP đi đến DHCP server.

Option 82 là một loại option được sử dụng để cung cấp thêm thông tin về Agent đến cho DHCP server. Các gói tin DHCP mà có chèn thêm option 82 thường có trường “giaddr” nhận giá trị khác 0 vì trường này được sử dụng để mang theo địa chỉ của DHCP relay agent.

Tuy nhiên, trong tình huống sử dụng DHCP snooping, switch thực hiện chèn vào option 82 nhưng nó lại không phải là DHCP relay agent nên trường “giaddr” phải nhận giá trị là 0. Điều này dẫn đến DHCP server sẽ coi gói DHCP nhận được là bị lỗi (xuất hiện option 82 nhưng lại có giaddr = 0) và loại bỏ gói này khiến cho các client sẽ không nhận được cấu hình IP. Để khắc phục vấn đề vừa nêu, khi cấu hình DHCP snooping trên switch, cần phải thực hiện tắt thao tác chèn option 82 hoặc cấu hình DHCP server chấp nhận các gói tin có option 82 nhưng trường giaddr lại bằng 0.

SW(config)#no ip dhcp snooping information option

Tiếp theo thực hiện chuyển R2 thành một client xin cấp phát IP từ DHCP server R1 để kiểm tra:

R2(config)#interface g0/0

R2(config-if)#no ip address

R2(config-if)#ip address dhcp

R2(config-if)#end

Tính năng DHCP snooping bên cạnh chống giả mạo DHCP còn tiến hành theo dõi mọi gói tin. DHCP đi ngang qua switch để xây dựng bảng DHCP snooping dùng cho các tính năng DAI và IP source guard. Thực hiện kiểm tra bảng DHCP snooping binding trên switch

IP Source – guard:

- Cấu hình tính năng IP source guard trên các cổng thuộc VLAN 10 nhằm đảm bảo các user kết nối vào các cổng thuộc VLAN 10 phải sử dụng địa chỉ IP được cấp phát bởi DHCP.

- Nếu sử dụng IP cấu hình tĩnh, user sẽ không thể trao đổi dữ liệu.

Bật IP source – guard trên tất cả các cổng thuộc VLAN 10 của SW1

SW1(config)#interface range f0/1 – 24

SW1(config-if-range)#ip verify source

Hiện R2 đang sử dụng IP động 192.168.10.2 được cấp phát bởi DHCPserver là R1:

Điều này được SW1 ghi nhận trong bảng DHCP snooping binding:

kiểm tra cấu hình ip source-guard trên interface f0/2

SW1#show ip verify source interface f0/2

Tiếp theo, thực hiện cấu hình tĩnh một IP nào đó trên cổng g0/0 của R2 (ví dụ: 192.168.10.22) thay cho IP động đã nhận từ DHCP:

R2(config)#interface g0/0

R2(config-if)#ip address 192.168.10.22 255.255.255.0

R2(config-if)#exit

Khi R2 cấu hình tĩnh địa chỉ mới thay thế cho IP cũ nhận từ DHCP, tiến trình DHCP trên R2 gửi cập nhật về điều này lên DHCP server R1 để từ bỏ địa chỉ IP đã được cấp phát. SW1 theo dõi các gói tin DHCP đến từ R2, biết được điều này và xóa bỏ thông tin tương ứng ra khỏi bảng DHCP

Kế đó, SW1 cũng đồng thời ngăn chặn mọi IP trên cổng F0/2 kết nối đến R2 (cột “IPaddress” hiển thị “deny-all”) R2 không thể gửi dữ liệu đi tiếp được nữa thử để R2 nhận lại ip động từ DHCP server R1 rồi kiểm tra lại các bạn nhé.

Như vậy, một host kết nối vào VLAN 10 chỉ có thể giao tiếp với các host khác nếu nó sử dụng IP động được cấp phát bởi DHCP.

DAI – Dynamic ARP Inspection:

Tiếp tục cấu hình bổ sung thêm tính năng DAI trên VLAN 10 để ngăn chặn hoạt động tấn công giả mạo ARP trên VLAN này.

Thực hiện bật tính năng DAI cho VLAN 10 trên SW:

SW(config)#ip arp inspection vlan 10

Khi tính năng DAI được bật lên, switch sẽ chia các cổng thuộc VLAN 10 thành hai loại trusted port và untrusted port (tương tự như DHCP snooping ở trên). Mọi gói tin ARP Reply do các host kết nối trên các untrusted port gửi vào switch sẽ đều được kiểm tra. Nếu kết quả phân giải IP – MAC ghi trên các gói này không khớp với thông tin IP – MAC tương ứng trong bảng DHCP snooping binding đã xây dựng trước đó, gói ARP Reply sẽ bị loại bỏ, không được chuyển đi tiếp.

Điều này sẽ giúp ngăn chặn mọi cuộc tấn công giả mạo ARP xuất phát từ các end – user. Mặc định, tất cả các cổng thuộc VLAN bật DAI sẽ được để ở chế độ untrusted. Với các cổng kết nối đến các thiết bị có độ tin cậy cao (như các server hay các thiết bị uplink), có thể chuyển cổng về chế độ trusted:

SW(config)#interface f0/1

SW(config-if)#ip arp inspection trust

SW(config-if)#exit

Các gói tin ARP đến từ các cổng trusted sẽ không bị kiểm tra khi đi vào switch.

Bảng DHCP snooping binding đã xây dựng trước đó của SW1

Bảng này chỉ rõ rằng IP 192.168.10.3 đã được cấp phát cho host có MAC 0000.1111.2222 trên

cổng F0/2. Do đó, kết quả phân giải ARP trả về từ host này bắt buộc phải là một sự tương quan giữa IP 192.168.10.3 và MAC 0000.1111.2222; nếu sự phân giải không khớp với sự tương quan này gói tin ARP Reply trả về từ host sẽ bị SW1 drop bỏ. Điều này ngăn chặn việc giả mạo kết quả phân giải ARP.

85network chúng các bạn thành công!!thực hành thật nhiều bạn nhé.

85network kiến thức như ngọn lửa càng chia sẻ càng bùng cháy mạnh mẽ!!

![Linux và 8 đặc điểm của [hệ điều hành] mạnh nhất](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEi8m_-ATMBUK2mBQVLps5CXGmKHcSUEU9OvcDWJg0BSoJwXS2-HHRrAcffBXQo-esrj5vQXFxJVTMpKhdAy5Sf1Gi_yENRH4CQTTqpxIPVVnKigQAw71lNPa2qVEb5QBkfkN1tw57V9-M0/s72-c/news_s304-0cab6.jpg)

![[Linux Mint] Wireshark công cụ phân tích giao thức mạng hàng đầu | 85network-share](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiJ5xF-hIsbIzBKgZMBNMC9aYr-JbocU2_OCKtqdZOZ3iIQQJZz-TTZO9azf9DyqICXRwSZ_JRsEmh2rLLzTXVakLedtmpjgaT7tX_Av5WsE8_1NSwF2jcT-qK1JcW9zVqi9w7DD-2ahsE/s72-c/hqdefault.jpg)

Không có nhận xét nào