Access Control Lists - ACL Là GÌ? [85network-share]

Access Control Lists - ACL Là GÌ? [85network-share]

Access Control Lists (ACL): là một phần được định nghĩa trong chương trình CCNA, ngay sau khi các bạn đã kết nối các thiết bị vào hệ thống mạng và đảm bảo nó đang vận hành trơn tru thì đã đến lúc bạn nghĩ đến Access Control Lists (ACL) vì là một phần tương đối quan trọng nên 85network-share xin giới thiệu khái quát tới các bạn trong bài viết này, tuy là khái quát nhưng chúng tôi sẽ cố gắng làm rõ các khái niệm như: định nghĩa, tính năng và cả cách cấu hình cơ bản về Access Control Lists (ACL). Nào Lét Go!!!.

Access Control Lists (ACL): thực hiện lọc(filter) gói để kiểm soát gói(package) nào di chuyển qua mạng, cung cấp một lớp phòng vệ, bảo mật bằng cách giúp hạn chế lưu lượng mạng, hạn chế quyền truy cập của người dùng và thiết bị vào mạng chặn một số lưu lượng truy cập rời khỏi mạng.

IP Access List (danh sách truy cập IP): có thể làm giảm cơ hội tấn công giả mạo và từ chối dịch vụ và cho phép người dùng động truy cập tạm thời thông qua tường lửa.

IP Access List: cũng có thể được sử dụng cho các mục đích khác ngoài bảo mật, chẳng hạn như kiểm soát băng thông, hạn chế nội dung cập nhật định tuyến, phân phối lại tuyến đường, kích hoạt lệnh gọi quay số theo yêu cầu (DDR), giới hạn gỡ lỗi đầu ra và xác định hoặc phân loại lưu lượng truy cập cho các tính năng của chất lượng dịch vụ (QoS). Mô-đun này cung cấp một tổng quan về danh sách truy cập IP.

10 Lợi Ích Khi Sử Dụng IP Access List:

Access Control Lists (ACL) thực hiện lọc gói để kiểm soát traffic packets qua mạng. Các gói lọc có thể hạn chế quyền truy cập của người dùng và thiết bị vào hệt thống mạng cung cấp một biện pháp bảo mật.

Access Control Lists (ACL) có thể tiết kiệm tài nguyên mạng bằng cách giảm lưu lượng. Các lợi ích của việc sử dụng danh sách truy cập:

- Chặn lưu lượng truy cập hoặc người dùng không mong muốn.

- Kiểm soát quyền truy cập vào vty (Telnet).

- Xác định hoặc phân loại lưu lượng truy cập cho các tính năng QoS.

- Hạn chế đầu ra gỡ lỗi lệnh.:Danh sách truy cập có thể giới hạn đầu ra gỡ lỗi dựa trên địa chỉ IP hoặc giao thức.

- Cung cấp khả năng kiểm soát băng thông.

- Cung cấp kiểm soát NAT(Network Address Translation).

- Giảm nguy cơ tấn công DoS.

- Hạn chế nội dung cập nhật định tuyến: kiểm soát các cập nhật định tuyến được gửi, nhận, hoặc được phân phối lại trong các mạng.

- Kích hoạt cuộc gọi quay số theo yêu cầu — Danh sách truy cập có thể thực thi các tiêu chí quay số và ngắt kết nối.

- Xác thực các yêu cầu rsh và rcp đến — ACLs có thể đơn giản hóa việc xác định người dùng cục bộ, máy chủ từ xa và người dùng từ xa trong cơ sở dữ liệu xác thực được định cấu hình để kiểm soát quyền truy cập vào thiết bị. Cơ sở dữ liệu xác thực cho phép phần mềm của Cisco nhận trình báo từ xa đến (rsh) và yêu cầu giao thức sao chép từ xa (rcp).

1. Tại Sao Lại Cần Access Control Lists (ACLs):

Access Control Lists (Danh sách truy cập) là một danh sách tuần tự bao gồm ít nhất một tuyên bố cho phép(permit) và có thể một hoặc nhiều tuyên bố từ chối (deny) các câu lệnh.

Các câu lệnh có thể áp dụng cho địa chỉ các IP, một giao thức IP lớp trên, hoặc các trường khác trong gói IP.

Danh sách truy cập được xác định và tham chiếu bởi một tên hoặc một số.

Quyền truy cập list: hoạt động như một bộ lọc gói, lọc các gói dựa trên các tiêu chí được xác định trong danh sách truy cập.

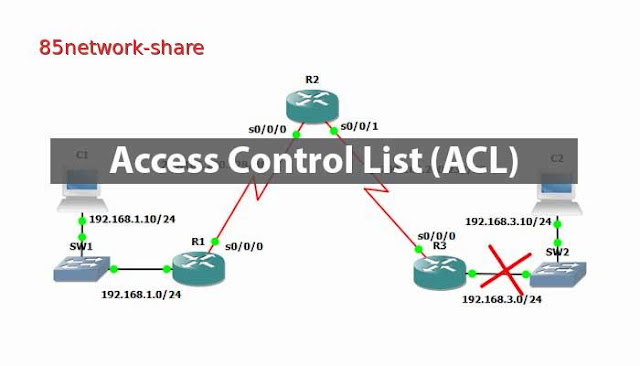

Ví dụ: Trong một công ty được chia thành nhiều phòng ban riêng biệt bạn muốn chặn(deny) các anh bên phòng IT truy cập vào phòng kế toán, các bạn cần chặn các cô phòng sale truy cập facebook, internet trong giờ làm việc, Boss muốn chặn(deny) tất cả các lưu lượng bên ngoài truy cập telnet hay ssh vào mạng nội bộ...

Access Control Lists (ACLs) Filtering:

Lọc gói cho phép hoặc không cho phép một packets đi qua con router của mình hay không.

Cho phép hoặc từ chối quyền truy cập vty(telnet) vào hoặc từ bộ định tuyến.

Nếu không có ACL, tất cả các gói có thể được truyền đến tất cả các thành phần trong mạng.

Access Control Lists (ACLs) Classification:

Ứng dụng trong NAT (network address translation): trong một lớp mạng có thể áp dụng để cho phép hoặc không một IP, một dãy IP được NAT ra ngoài, và những IP được viết trong một ACL là 'cho phép' chuyển đổi thành địa chỉ IP public để đi ra ngoài internet mới được đi ra ngoài.

2. 7 Nguyên Tắc Khi Viết ACL:

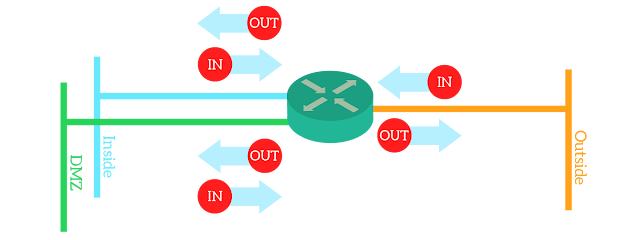

- Chỉ cho phép một danh sách truy cập cho mỗi giao diện, mỗi giao thức và mỗi hướng.

- Danh sách truy cập phải chứa ít nhất một tuyên bố cho phép hoặc tất cả các gói bị từ chối xâm nhập vào mạng.

- Thứ tự mà các điều kiện danh sách truy cập hoặc tiêu chí đối sánh được định cấu hình là quan trọng. Trong khi quyết định chuyển tiếp hay chặn một gói tin, phần mềm Cisco sẽ kiểm tra gói tin dựa trên từng câu lệnh tiêu chí trong thứ tự mà các câu lệnh này được tạo. Sau khi tìm thấy một kết quả phù hợp, không có câu lệnh tiêu chí nào nữa đã kiểm tra. Cùng một câu lệnh cho phép hoặc từ chối được chỉ định theo một thứ tự khác nhau có thể dẫn đến một gói tin được thông qua trong một hoàn cảnh và bị từ chối trong một hoàn cảnh khác.

- Nếu một danh sách truy cập được tham chiếu bởi một tên, nhưng danh sách truy cập không tồn tại, tất cả các gói đều vượt qua. Một giao diện hoặc lệnh có danh sách truy cập trống được áp dụng cho nó cho phép tất cả lưu lượng truy cập vào mạng.

- Danh sách truy cập tiêu chuẩn(Standard) và danh sách truy cập mở rộng(Extended) không được trùng tên.

- Danh sách truy cập vào danh sách xử lý các gói( Inbound access lists process packets) trước khi các gói được chuyển đến một giao diện gửi đi. Đến danh sách truy cập có tiêu chí lọc từ chối truy cập gói vào mạng giúp tiết kiệm chi phí định tuyến tra cứu. Các gói được phép truy cập vào mạng dựa trên tiêu chí lọc đã định cấu hình là được xử lý để định tuyến. Đối với danh sách truy cập đến, khi bạn định cấu hình câu lệnh cấp phép, các gói được xử lý sau khi chúng được nhận và khi bạn định cấu hình câu lệnh từ chối, các gói sẽ bị loại bỏ.

- Danh sách truy cập gửi đi xử lý các gói tin(Outbound access lists process packets) trước khi chúng rời khỏi thiết bị. Các gói đến được chuyển đến giao diện gửi đi và sau đó được xử lý bởi danh sách truy cập gửi đi. Đối với danh sách truy cập gửi đi, khi bạn cấu hình một câu lệnh cho phép, các gói được gửi đến bộ đệm đầu ra và khi bạn định cấu hình một từ chối câu lệnh, các gói bị loại bỏ.

3. Cấu hình và một số vấn đề với ACL

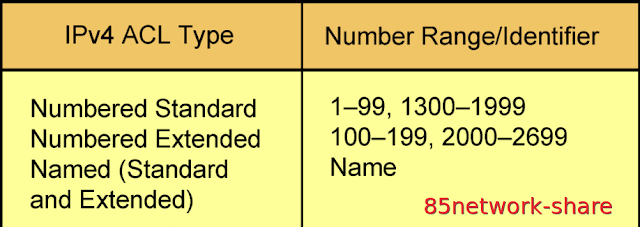

Nhận dạng ACLs:

ACLStandard được đánh số thứ tự (1–99) mở rộng phạm vi đánh số thứ tự (1300–1999), chỉ kiểm tra các địa chỉ nguồn

ACL Extended được đánh số thứ tự (100–199) kiểm tra tất cả IP nguồn và IP đích đến, kiểm tra giao thức TCP / IP, các cổng (port), mở rộng phạm vi đánh số thứ tự (2000–2699).

ACL name: xác định ACL Standard và ACL extended bằng chuỗi chữ và số (tên).

3.1 Standard ACL:

- Kiểm tra địa chỉ nguồn.

- Cho phép hoặc từ chối toàn bộ bộ giao thức.

- khuyến nghị đặt Standard ACL gần điểm cần đến.

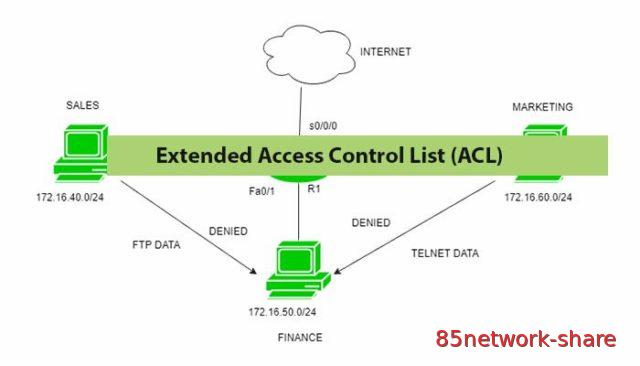

3.2 Extended ACL:

- Kiểm tra cả địa chỉ nguồn và địa chỉ đích.

- Cho phép hoặc từ chối các giao thức cụ thể (IP, TCP, UDP, ICMP,...)và các ứng dụng.

- Hai phương pháp được sử dụng để xác định Standard ACL và Extended ACL:

- ACL được đánh số sử dụng một số để nhận dạng

- ACL được đặt tên sử dụng tên hoặc số mô tả cho nhận biết.

- Khuyến nghị đặt Extended ACL gần điểm cần đi.

Tính Wildcard Bit Mask:

- Bit 0 nghĩa là khớp với giá trị của bit địa chỉ tương ứng (care)

- Bit 1 nghĩa là bỏ qua giá trị của bit địa chỉ tương ứng (don't care)

ví dụ: phù hợp cho dãy các IP 172.30.16.0/24 to 172.30.31.0/24, là địa chỉ và wildcard mask: 172.30.16.0 0.0.15.255

3.3 Cấu hình ACL:

Cấu hình Standard ACL:

command:

RouterX(config)#access-list access-list-number {permit | deny | remark} source[mask]}

RouterX(config-if)#(tại đây thì chúng ta đang ở mode cấu hình cho interface, áp dụng ACL ra hay vào cho cổng chỉ định.)

ip access-group access-list-number {in | out} (nếu không áp dụng ACL trên một interface nào thì ACL coi như bị xóa, không hiệu lực)

ví dụ 1: RouterX(config)#access-list 1 deny 172.30.1.16 0.0.15.255

RouterX(config)#access-list 1 permit any

Command trên ngầm chặn một dãy IP từ 172.30.1.16 đến 17.30.1.31 sử dụng Wildcard mask 0.0.0.15

Sau đó là thêm access-list 1 đã viết ở trên vào cổng E0 của router gần destination(điểm cần đến)

RouterX(config)#interface ethernet 0

RouterX(config-if)# ip access-group 1 out

ví dụ 2: Standard ACL cấm IP chẵn trong một mạng:

cho sơ đồ (*):

RouterX(config)#access-list 10 deny 172.16.3.0 0.0.0.254 (cấm tất cả ip chẵn trong lớp mạng 3.0 đi qua cổng E1 vào mạng 172.16.4.0)

RouterX(config)#access-list access-list 10 permit any

RouterX(config)#interface ethernet 1

RouterX(config-if)# ip access-group 10 out

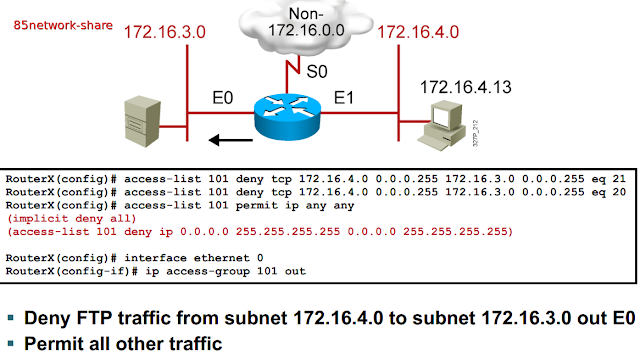

Cấu hình Extended ACL:

command:

RouterX(config)#access-list access-list-number {permit | deny}

protocol source source-wildcard [operator port]

destination destination-wildcard [operator port]

[established] [log]

RouterX(config-if)#ip access-group access-list-number {in | out}

ví dụ:

Cấu hình Named IP ACL:

RouterX(config)#ip access-list {standard | extended} name

RouterX(config {std- | ext-}nacl)#[sequence-number] {permit | deny} {ip access list test conditions} {permit | deny} {ip access list test conditions}

ví dụ: Dùng Named IP ACL: Cấm mạng 172.16.4.0 tham gia telnet vào router:

RouterX(config)#access-list 1

RouterX(config)#ip access-list standard camtelnet

# deny 172.16.4.0 0.0.0.255

#permit any

RouterX(config)#line vty 0 4

RouterX(config)#ip access-class camtelnet in

Sau khi cấu hình các bạn nhớ kiểm tra lại bằng câu lệnh Show access-list hoặc vào cổng đã đặt ACL để kiểm tra.(show ip interface e0). 85network-share xin kết thúc bài viết, có thể là không đủ toàn bộ về ACL nhưng mình đã cố gắng show những gì mình cho là cần thiết nhất cho riêng mình và những bạn cần, các bạn cố gắng thực hành thật nhiều nhé. Chúc các bạn thành công!!!

85network-share kiến thức như ngọn lửa càng chia sẻ càng bùng cháy!!!

![Access Control Lists - ACL Là GÌ? [85network-share]](https://blogger.googleusercontent.com/img/a/AVvXsEio0kMndMstdD5sH2nVMpfaeeExdq9U2n3pyOzbY5sjWwK2_as3AEQJbHnz1xTr7zP_A5YgIfJYP_9u48czkCIcbIeFZU7OEYO4P38qMHY6huWiBAxjesuMvW4qbjANj-WV_K38S4vzwGQ8NmwX_ZWVi9cnj1-rq-bEUyr4x2cieadzzqYjoQ6IP8h1=s72-c)

![Linux và 8 đặc điểm của [hệ điều hành] mạnh nhất](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEi8m_-ATMBUK2mBQVLps5CXGmKHcSUEU9OvcDWJg0BSoJwXS2-HHRrAcffBXQo-esrj5vQXFxJVTMpKhdAy5Sf1Gi_yENRH4CQTTqpxIPVVnKigQAw71lNPa2qVEb5QBkfkN1tw57V9-M0/s72-c/news_s304-0cab6.jpg)

![[Linux Mint] Wireshark công cụ phân tích giao thức mạng hàng đầu | 85network-share](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiJ5xF-hIsbIzBKgZMBNMC9aYr-JbocU2_OCKtqdZOZ3iIQQJZz-TTZO9azf9DyqICXRwSZ_JRsEmh2rLLzTXVakLedtmpjgaT7tX_Av5WsE8_1NSwF2jcT-qK1JcW9zVqi9w7DD-2ahsE/s72-c/hqdefault.jpg)

Không có nhận xét nào